Online ressourcer

Håndbog i risikobaseret dimensionering

Vejledning om risikovurdering itts

8.3 - Vejledning i risikoanalyse

Beredskabsplanen

Risikoanalyse - Lederweb

IDA Risk

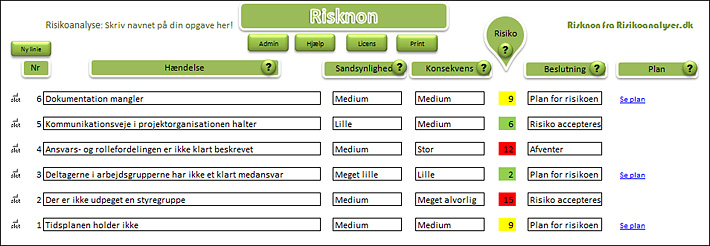

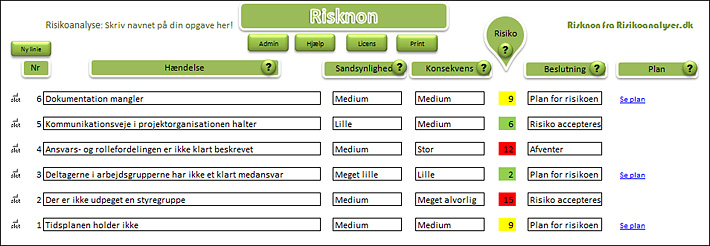

Risknon

Risikovurdering af fødevarevirksomheder

Risikovurdering af maskiner og tekniske hjælpemidler

Planlægningsfasen

Processen i risikovurdering

Risikoanalyse | Nota

Risikovurdering | Økonomistyrelsen

Risikostyring - vær forberedt på risici for din virksomhed

Risikostyring i digital bevaring | Digitalbevaring

Værktøj til risikoanalyse

|

Risikoanalyse

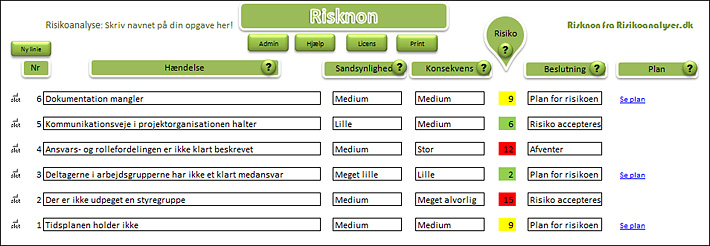

Risikoanalyser kan gennemføres nemt og effektivt, hvis bare man kender den rigtige metode. Risknon er et enkelt værktøj, som på en simpel måde, fører brugeren gennem de forskellige faser i risikoanalysen. Risknon kan bruges indenfor alle brancher og områder, hvor man ønsker at kortlægge risici.

En risikovurdering er en struktureret fremgangsmåde, hvor vurderingen af risici bliver så objektiv som mulig. Risici er populært sagt fremtidige problemer, som ikke har vist sig endnu. Da man ikke kan se ind i fremtiden, må en risikovurdering derfor altid være en kombination af erfaringer, forestillingsevne, følelser og fornemmelser. Med Risknon kan man samle trådene og styre processen fra start til slut.

En risikoanalyse skal udføres af de medarbejder, der til dagligt sidder med de kritiske opgaver. De har den nødvendige indsigt i processerne og vil ofte være dem, der er bedst til at se sårbarhederne. Risknon er udviklet så enkelt, at nybegyndere vil kunne begynde at analysere efter få minutter.

|

|

|

|

|

Risknon vil på en overskuelig måde føre brugeren gennem risikoanalysens 7 faser. Resultatet vil være en række handlingsplaner, som vil imødegå de identificerede risici.

Risknon vil på en overskuelig måde føre brugeren gennem risikoanalysens 7 faser. Resultatet vil være en række handlingsplaner, som vil imødegå de identificerede risici.

|

|

|

Risikovurdering – Hvad og hvorfor

I de senere år er risikovurdering blevet en afgørende vigtig del af arbejdet med at beskytte virksomheder og organisationer, og der er i dag en generel forståelse for, at risikovurdering er nødvendig for at sikre en stabil drift og udvikling.

Formålet med risikovurdering er at kunne styre risici, dvs. holde risici på et niveau, som er acceptabelt. Vi opnår risikostyring, når vi vedligeholder sikkerhedsforanstaltninger ved løbende at overvåge, justere efter et fastlagt niveau og regelmæssigt at gentage risikovurderinger.

Vi skal gennemføre risikovurderinger for at kunne prioritere indsatsen, dér hvor den gør mest gavn. Derfor tager risikovurderinger almindeligvis udgangspunkt i organisationens forretningsmæssige forhold og en risikovurdering omfatter:

• De forretningsmæssige konsekvenser, hvis et uheld skulle ske.

• Potentielle trusler, som kan udløse disse konsekvenser.

• Sårbarheder, som påvirker sandsynligheden for, at hændelsen indtræffer.

En risikovurdering giver mulighed for at vurdere, hvor organisationen kan sætte ind, hvad effekten af en sikkerhedsforanstaltning vil være, og hvad det koster at etablere og vedligeholde den. En risikovurdering involverer derfor organisationens ledelse.

|

|

|

Det er en stor og omfangsrig opgave at gennemføre en fuldt dækkende risikoanalyse. Man kan gennemføre en risikoanalyse med forskellige mål for øje, på flere niveauer og med forskellig detaljeringsgrad. Men en ting er sikkert, en risikoanalyse skal gennemføres metodisk og systematisk, så resultaterne er sammenlignelige og reproducerbare. Endvidere skal risikoanalyser gennemføres regelmæssigt og ved væsentlige ændringer i risikobilledet, herunder organisatoriske eller teknologiske ændringer.

I nedenstående omtales risikoanalyser på det strategiske, taktiske og operationelle niveau.

Strategisk niveau

Organisationens overordnede risikovurdering. Ledelsen gennemfører typisk en vurdering af det risikobillede, som tegner sig for organisationen. Resultater bruges typisk til at lægge strategier og opstille styringsprincipper.

Taktisk niveau

Den gentagne og metodiske vurdering af risici, som ligger til grund for valg af sikringsforanstaltninger. Vurderingen omfatter organisationens aktiver, uheldskonsekvenserne og trusler, sårbarheder og afdækker de enkelte risicis væsentlighed. Risikovurderinger på det taktiske niveau udføres i forbindelse med større projekter eller anskaffelser, udvikling mv. Risikovurderinger på det taktiske niveau udføres endvidere som input til handlingsplaner mv.

Operationelt niveau

Risikovurderinger, og på det mere detaljerede niveau; risikoanalyser, gennemføres i en række sammenhænge som en naturlig del af det almindelige arbejde, f.eks. i forbindelse med ændringsstyring.

Udbyttet af en risikovurdering

Det primære formål med og udbytte af en risikovurdering er, at identificere og prioritere risici. Resultatet af vurderingen indgår normalt i ledelsens risikostyring, hvor ledelsen prioriterer og fastlægger nødvendige indgreb og sikringsforanstaltninger med henblik på at nedbringe risici til et niveau, der er acceptabelt for organisationen.

|

|

|

|

|

|

Udover dette hovedformål vil en risikovurderingsproces kunne have en række afledte effekter. Disse effekter understøtter det generelle sikkerhedsarbejde. En række af de afledte effekter kunne være:

• Overblik over aktiver. Overblikket giver organisationen en chance for løbende at ajourføre et register over aktiver.

• Klarhed over placering af ansvar.

• Dokumentation som ikke allerede er til stede.

• Overblik over manglende sikringsforanstaltninger. En gap–analyse giver direkte input til organisationens handlingsplan for bedre sikringsforanstaltninger.

• Risikoprofil for hvert aktiv. Dette er brugbart for aktiv–ejere i deres daglige arbejde.

• Input til at opbygge et effektivt beredskab. Identifikation af kritiske aktiver som kan ændre fokuset i beredskabsarbejdet.

• Awareness–aktiviteter. Awareness betyder slet og ret, at man bliver husket eller at målgruppen er opmærksom på ens budskab.

• Dialog mellem ledelse og forretning. Dialogen giver bedre forståelse for ressourcer og udfordringer.

• Input til strategi. F.eks. om fremtidige projekter

• Besparelser. Forenkling som på kan længere sigt giver færre omkostninger til at behandle hændelser og til drift og vedligehold.

Arbejdsindsatsen med at gennemføre risikovurderinger tjener altså ikke kun til at opnå hovedformålet. Indsatsen befordrer i stort omfang også en række sideeffekter som organisationen kan drage fordel af.

|

|

|

En risikoanalyse kræver metode og systematik.

Det er afgørende for resultatet af en risikoanalyse, hvordan man gennemfører processen. Derfor skal en risikoanalyse gennemføres metodisk og systematisk, så organisationen kan genbruge resultaterne.

En risikoanalyse kan udføres på mange forskellige måder og efter mange forskellige metoder. Der skelnes grundlæggende mellem kvalitative og kvantitative metoder. De kvantitative metoder har den svaghed, at man skal kvantificere (i form af talværdier) alt, hvad man lader indgå, for at man kan gennemføre de nødvendige vurderinger. Dette er et omfangsrigt og tidskrævende arbejde. Dertil kommer, at det kan være vanskeligt at sætte tal på ikke umiddelbart målelige konsekvenser, som f.eks. negativ påvirkning af en organisations image. En måde at håndtere denne problemstilling er at vende den om og i stedet vurdere, hvor meget organisationen er villig til at betale, for at undgå en bestemt hændelse. Som regel kan man udregne prisen på en bestemt sikringsforanstaltning med en vis præcision, mens det ikke altid tilfældet med de mere uhåndgribelige konsekvenser.

Ofte anvender man således kvalitative metoder, hvor man definerer skalaer med et vist antal trin, og herefter rangordner og indplacerer man hændelser inden for disse trin (såkaldt indeksering). En sådan metode er relativ hurtig at anvende, om end man altid kan diskutere en konkret indeksering på en skala. En skala kan f.eks. se således ud:

Eksempel på konsekvensskala med fem trin

|

Konsekvens

|

Beskrivelse

|

|

Skala

|

Betegnelse

|

|

A

|

Graverende/ødelæggende

|

Direktøren må gå af. Organisationen lukker. Tab på mere end XX. kr. Menneskeliv står på spil.

|

|

B

|

Meget alvorlig

|

Påvirker omdømme – intern tab af troværdighed – betydelig ressourceindsats til at afhjælpe. Tab på mellem YY og XX. kr. Alvorlig personskade.

|

|

C

|

Alvorlig

|

Vil kun blive observeret af få – begrænset ressourceindsats til at afhjælpe. Tab på mellem ZZ og YY. kr.

|

|

D

|

Mindre alvorlig

|

Mindre effekt – faktisk ingen ressource–indsats til at afhjælpe. Tab på mellem WW og ZZ. kr.

|

|

E

|

Ubetydelig

|

Faktisk ingen konsekvens.

|

Brug af kvalitative vurderinger til at indplacere hændelser er ikke helt præcist. Erfaringen viser imidlertid, at denne metode giver et kvalificeret bidrag til at afdække de nødvendige indsatsområder. I praksis kan man med fordel benytte en kombination af kvalitative og kvantitative metoder i risikovurderingsprocessen. Eksempelvis kan man indlede med en kvalitativ vurdering af konsekvenser. Efterfølgende kan man underbygge kvantitativt for at beslutte om man – i konkrete tilfælde – skal lave skærpede sikringsforantaltninger.

Metoden, kan man anvende i kombination med værktøjer. Metoden kan overordnet karakteriseres således:

• Metoden er selvdreven. Organisationen står selv for gennemførelsen.

• Metoden lægger vægt på at understøtte forretningen.

• Processen sikrer, at det væsentlige bliver prioriteret højst.

• Metoden understøtter valg af sikkerhedsforanstaltninger.

• Metoden er konsistent i sin måde at håndtere tilgængelighed, integritet og fortrolighed.

Der findes i dag flere bud på metoder, som giver en struktureret proces. Der er forskel på metodernes omfang, formål og udbytte, og det kan være svært at gennemskue, hvilken metode der samlet giver det bedste udbytte i forhold til indsatsen.

Der findes også værktøjer, som kan hjælpe med at holde styr på de informationer, man indsamler, og som kan udregne risikofaktorer til brug for prioritering. De modeller, der anvendes i værktøjerne, er dog af svingende kvalitet og kan i værste fald give et misvisende resultat med forkerte konklusioner til følge.

Et andet forhold er, at uanset hvilket værktøj, man vælger, bliver resultatet ikke bedre end den proces, man gennemfører for at indsamle informationerne.

Risknon er særdeles velegnet til at gennemføre en kvalitativ risikoanalyse og helt gratis at bruge, så længe der kun bruges én kopi pr. virksomhed(se licens regler)

Selv om vurderingen af risici er helt central for arbejdet med at beskytte værdier, er det vigtigt at være bevidst om, at risikoanalyse, uanset hvilken metode man anvender, ikke er en eksakt videnskab. Resultatet er ikke en kortlægning af alle relevante, væsentlige trusler og sårbarheder. Man vil med sikkerhed overse forhold – uanset hvor grundigt man går til værks. Det viser erfaringen. Alvorlige hændelser skyldes ofte, at man har overset en trussel eller en sårbarhed, fordi man netop kun har håndteret de kendte trusler og sårbarheder.

En risikoanalyse er tilmed et øjebliksbillede. Man får et indblik i, hvordan verden ser ud på det tidspunkt, hvor man gennemfører risikoanalysen. Desværre er trusselsbilledet meget omskifteligt.

En risikoanalyse kan derfor ikke stå alene som beslutningsgrundlag for valg af sikkerhedsforanstaltninger. De skal ses som en "best practice", og et supplement til et minimumsberedskab.

En koordinator skal ikke lave selve vurderingen af risici men hjælpe med råd og vejledning i processen. risikoanalysen skal udføres af de personer, som har den nødvendige faglige indsigt. En faglig indsigt der gør, at de kan vurdere de potentielle forretningsmæssige konsekvenser af de driftsmæssige risici ved informationsbehandlingen. Nærmere bestemt skal nedenstående rolleindehavere vurdere risici og udføre eller bestille risikovurderinger.

|

|

|

|

|

|

Ansvar for risikoanalyse

En risikoanalyse skal udføres af de personer, som har den nødvendige faglige indsigt. En faglig indsigt der gør, at de kan vurdere de potentielle forretningsmæssige konsekvenser. En god måde at starte på er, ved at samle et lille hold af "eksperter", som hver især kan bidrage med deres vinkler og ekspertise. Alternativt kan risikoanalysen gennemføres med en række interviews af de personer, som kender til området.

Det strategiske niveau: Ledelsens overordnede vurdering

På det strategiske niveau er den øverste ledelse ansvarlig for en overordnet vurdering af risikobilledet for organisationen. Risikobilledet bruges som en af de vigtige kilder til at fastlægge organisationens sikkerhedsbehov. Herudover kan organisationen også anvende vurderingen i organisationens målsætning og politik.

Det taktiske niveau: Risikovurdering som et element i risikostyring

På det taktiske niveau anvender man risikovurdering som et element i risikostyring. Det vil sige til at vælge og vedligeholde et optimalt og afbalanceret sæt af sikringsforanstaltninger inden for givne (økonomiske) rammer. Man prioriterer løbende indsatsen, så organisationen bruger ressourcer på de relevante og nødvendige sikringsforanstaltninger. Der skal være en balance mellem en risiko for tab, konsekvenserne heraf og hvad det koster at forebygge risikoen.

Ofte vil implementering af de basalt krævede sikringsforanstaltninger ikke være nok til at nå et passende sikkerhedsniveau. Det kan skyldes lovgivningskrav eller aftaler og kontrakter, der stiller særlige krav til sikkerhed. Også særligt kritiske systemer, hvor konsekvensen af et sikkerhedsbrud er meget stor, kan nødvendiggøre skærpede sikringsforanstaltninger. Organisationens overordnede erklæring om det ønskede sikkerhedsniveau bør fremgå af organisationens politik.

Det kan imidlertid være forbundet med betydelige omkostninger, at skærpe sikringsforanstaltningerne over en bred kam. Derfor er det nødvendigt at prioritere indsatsen, så man undgår fejlinvesteringer.

Man får god hjælp til at identificere området med det optimale udbytte ved at anvende en risikostyringsproces med risikovurdering og "cost–benefit"–betragtninger på mulige sikringstiltag. På den baggrund kan man få valgt passende sikkerhedsforanstaltninger.

Med andre ord handler det om at prioritere og vælge sikringsforanstaltninger, så man nedbringer risici til et niveau, som er acceptabelt for organisationen. En risikoanalyse er i sagens natur et øjebliksbillede – et "snapshot" – hvor man vurderer uheldskonsekvenser på baggrund af organisationens aktuelle aktiver, sårbarheder og det aktuelle trusselsbillede for organisationen. Man tegner hermed et aktuelt risikobillede for organisationen. Risikobilledet vil ændre sig over tid, idet de elementer, som indgår i billedet, erfaringsmæssigt ændrer sig hurtigere, end man umiddelbart skulle tro.

Organisatoriske eller opgavemæssige ændringer, ændringer i anvendt teknologi, introduktion af nye metoder eller systemer, ændret trusselssituation og medvirker alt sammen til, at en risikoanalyse hurtigt kan blive uaktuel. Man bør selvfølgelig prøve at forudse kommende ændringer, når man laver en risikoanalyse. Der er på denne baggrund er der et behov for løbende at gentage og vedligeholde risikoanalysen. Ud fra det ændrede risikobillede beslutter organisationen eventuelt nødvendige ændringer til eksisterende sikringsforanstaltninger og afdækker behov for eventuelt supplerende sikringsforanstaltninger.

Når man gentager risikoanalyser og løbende justeringer i sikringsforanstaltningerne, har man indført risikostyring. Risikostyring kan beskrives som en løbende proces, gennem hvilken man identificerer, analyserer, vurderer, behandler, overvåger og kommunikerer risici.

Risikostyring har meget til fælles med kvalitetsstyring, idet begge dele handler om at opnå løbende forbedringer ved hjælp af dokumenterede og kontrollerede processer.

At gennemføre en risikoanalyse er en administrativ sikringsforanstaltning i sig selv. Heraf følger, at organisationen skal overvåge, udvikle og vedligeholde risikovurderinger og risikostyring på linje med alle andre sikringsforanstaltninger.

Det operationelle niveau

På operationelt niveau gennemfører organisationen risikovurderinger eller mere detaljerede risikoanalyser afgrænset til specifikke proces eller system, eller –ydelse.

Man udfører typisk mere detaljerede og dybtgående analyser på områder, hvor risikovurderingen på det taktiske niveau har afdækket et behov herfor.

Detaljerede analyser kan naturligvis drage nytte af resultaterne fra den overordnede risikovurdering. Den metode vi skitserer i denne vejledning kan man – med tilpasninger – udmærket anvende også til detaljerede analyser.

Forberedelse

Inden man går i gang med en risikoanalyse, er der typisk en række aktiviteter, som bør være afviklet. Før man går i gang med selve risikoanalysen, bør man sikre en forankring i topledelsen og at der er afsat resourcer i form af kompetencer og tid.

En god ide er at samle et team til at udføre risikoanalysen, herunder de nødvendige interview og workshops. Teamet kan bestå af følgende:

• koordinatoren (bør være projektleder, sikrer fremdrift og koordinering).

• en ledelsesrepræsentant som gennemgående figur (sikrer forankring).

• evt. en (ekstern) person, som har erfaring i at gennemføre risikovurderinger (sikrer metodemæssig stringens).

Forberedelsen omfatter også – så vidt muligt – at skabe overblik over de aktiver som indgår i analysen. Det er væsentligt at overblikket er komplet således, at man ikke overser kritiske aktiver, og at det er klart, hvilke forretningsprocesser de enkelte aktiver understøtter.

En koordinator har sjældent det nødvendige overblik over forretningen til på egen hånd at udarbejde en aktiv liste. Der er således ofte nødvendigt at samle information ved at spørge bredt i organisationens forskellige enheder, hvilke aktiver de benytter og hvilke systemer, der understøtter forretningen. Dette kan man gøre gennem en brainstorm.

Vigtige afhængigheder til infrastruktur eller processer bør også så vidt muligt være kortlagt, idet disse er aktiver i sig selv. Det kan være en god ide f.eks. at udarbejde flowdiagrammer til kortlægningen. De tydeliggør processerne, eksternt og internt, til og fra berørte kilder. Det er en relativt tidskrævende proces, særligt hvis diagrammerne ikke findes i forvejen.

Når teamet vurderer, at grundlaget er komplet, skal teamet udpege ejere for alle aktiver. Man kan altid udpege en ejer af et aktiv! Som oftest vil disse være medlemmer af organisationens ledelsesgruppe. Det er vigtigt, at de udpegede ejere vedkender sig deres rolle, og at de får fyldestgørende vejledning i, hvilket ansvar der følger med.

|

|

|

Eksempel på konsekvensvurdering

Formålet med konsekvensvurderingen er helt overordnet at identificere kritiske informationsaktiver og kritiske funktioner. Dette kan man gøre ved at evaluere konsekvenserne ved brud på de tre effektområder: tilgængelighed, fortrolighed og integritet af alle de informationsaktiver, som organisationen anvender.

Ved at rangordne finder man ud af, hvilke aktiver, der er de mest kritiske for organisationens fortsatte virke – de kritiske aktiver. De kritiske aktiver er altså de aktiver, hvor brud på tilgængelighed, fortrolighed eller integritet hver for sig og individuelt betragtet ikke er acceptabelt for organisationens forretningsmæssige virke. Man anlægger således en helhedsbetragtning.

Man skal rangordne uden overhovedet at skele til, hvilke sikringsforanstaltninger organisationen har på plads, eller med hvilken sandsynlighed forskellige hændelser kan indtræffe. Konsekvenserne ved sikkerhedsbrud kan eksempelvis deles op i følgende kategorier:

• Driftsmæssige/operationelle konsekvenser, f.eks. forkert indkøb af varer og tjenester.

• Finansielle tab, f.eks. omsætningstab eller rentetab.

• Uhåndgribelige konsekvenser, f.eks. tab af medarbejderes eller kunders tillid.

Man konsekvensvurderer i første omgang kvalitativt ved brug en passende skala. Det er derfor en god ide, hvis risikovurderingsteamet, sammen med ledelsen, definerer en skala for konsekvensvurderingen på effektområderne (f.eks. "Ubetydelig – Mindre alvorlig – Alvorlig – Meget alvorlig – Graverende").

Til Risknon kan der tilkøbes en kundedefineret skala.

Skalaen bestemmer, om man anser et aktiv for kritisk. Hvor man vælger at lægge "snittet", er organisationens egen beslutning. Man kan i den forbindelse vælge flere strategier, f.eks. at anse alt hvad der er øverst i skalaen for kritisk. Derefter laver man en "cost–benefit"–betragtning (kvantitativ vurdering) for aktiver på det næsthøjeste trin og foretager valget af kritiske aktiver ud fra denne betragtning. Hvor finmasket skalaen skal være, vil variere fra organisation til organisation, og her har ledelsesgruppen en vigtig rolle at spille. Det er vigtigt, at skalaen giver mening for interviewpersonerne. Man kan f.eks. tage udgangspunkt i Risknon skalaen.

Teamet gennemfører typisk konsekvensvurderingen gennem en interviewrunde eller workshop med de relevante aktivejere. Denne personkreds skal forholde sig til den forretningsmæssige konsekvens ved brud på fortrolighed, integritet eller tilgængelighed af "deres" aktiver. En person med erfaring i at gennemføre en risikoanalyse kan, ved at bruge konkrete scenarier, hjælpe interviewpersonerne til at forstå indholdet af effektbegreberne.

Desuden bør teamet sørge for tydeligt at relatere aktiverne til de forretningsmæssige processer, som de understøtter. Dette kan ske ved brug af en passende spørgeteknik. Ved at bruge konkrete scenarier kan man også spore interviewpersonen ind på, hvad beskyttelseskravet er for de enkelte aktiver.

Man kan endvidere klarlægge, om der er noget teamet særligt skal være opmærksomhed ved de kritiske aktiver, når teamet går i gang med trusselsvurderingen. Man bør også spørge til tidligere erfaringer med sikkerhedsrelaterede hændelser i forhold til aktiverne – disse vil være et godt input til den vurdering af sandsynligheder, som teamet senere skal foretage.

Selv om interviewene finder sted på et uformelt grundlag er det vigtigt, at teamet systematisk noterer alle relevante informationer. Teamet bør afslutte interviewene med en systematisk opsummering af konsekvensvurderingens resultat per effektområde for de behandlede aktiver.

Når de kritiske aktiver er identificeret, må teamet undersøge, om der er kritiske funktioner tilknyttet disse aktiver. Ved kritiske funktioner forstår vi funktioner, som er knyttet til bestemte personer, og som kræver en særlig viden eller erfaring for at blive udført. Kritiske funktioner kan være:

• Brugerfunktioner

• Udviklere

• Administratorer

• Driftspersonel

• Supportpersonel

• Specialister

For de kritiske funktioner er det selvsagt kun konsekvensen af, at funktionerne ikke er tilgængelige, det er relevant at forholde sig til.

Teamet fokuserer det videre arbejde om de kritiske aktiver – vel vidende at der herved opstår en risiko for, at teamet overser potentielle problemområder.

Supplerende dataindsamling

For hvert af de kritiske aktiver skal teamet indsamle supplerende materiale. Dette er en forudsætning for at gennemføre den efterfølgende trussels– og sårbarhedsvurdering, idet det er nødvendigt at teamet detaljeret kender mulige angrebspunkter i disse faser.

Teamet skal indsamle følgende oplysninger om de kritiske aktiver:

• Oplysninger om, hvor aktiverne er placeret. Indtegn evt. aktiverne i plantegninger og arkitekturtegninger

• Bliver aktiverne flyttet eller transmitteret? (hvorfra, hvortil, hvordan, hvornår?)

• Hvordan opbevarer organisationen aktiverne?

• Hvad er deres oprindelse? (eksternt/internt)

• Hvad er organisationens procedurer for aktivet

• Hvem administrerer/vedligeholder? Hvordan?

• Andre oplysninger om brugsmønsteret

For at forberede organisationens beredskabsplan anbefaler vi, at teamet også indsamler følgende oplysninger:

Teamet skal indsamle følgende oplysninger om de kritiske funktioner:

• Dokumentation (procedurer, logs mv.)? Er dokumentationen nødvendig for at organisationens medarbejdere kan udføre funktionen? Hvor og hvordan opbevares dokumentationen?

• Er funktionerne afhængige af bestemte informationsaktiver (input)? Hvad udføres de med (proces) – og hvad resulterer de i (output)?

• Hvem udfører disse funktioner? Hvornår?

• Hvor udføres de fra?

Det overblik, teamet har på nuværende tidspunkt, bør teamet supplere med en grundig vurdering af "afledte kritiske forhold": Et aktiv som ikke er kritisk, isoleret set, kan blive det, fordi det indgår i kritiske forretningsprocesser, eller fordi andre kritiske aktiver på anden måde er afhængige af aktivet. Der er således tale om at "forfine" de oversigter over aktiver og aktivejere, som teamet har udarbejdet i den forberedende fase. Teamet bør indsamle følgende information, eventuelt med støtte i de flowdiagrammer der indgik i forberedelsen:

• Hvilke systemer understøtter de kritiske forretningsprocesser?

• Hvilke informationsaktiver understøtter de kritiske forretningsprocesser?

Et system eller aktiv kan understøtte flere forretningsprocesser/funktioner. Den mest kritiske proces sætter niveauet for alle de systemer og aktiver, der understøtter den.

Når teamet har gennemført konsekvensvurdering og indsamlet supplerende data, bør teamet have et fyldestgørende billede af organisationens kritiske aktiver og funktioner. I det følgende vil hovedfokus være rettet mod disse. Teamet bør nu have følgende overblik:

• Forretningsprocesser og kritiske aktiver, som understøtter disse. Indbyrdes rangordning af og brugsmønster for de kritiske aktiver.

• Afledte kritiske forhold.

• Supplerende data, jf. ovenstående.

• Beskyttelseskrav.

• Effektområder, som ud fra en forretningsmæssig vurdering, kræver særlig opmærksomhed.

Stor konsekvens er dog kun den ene del, vi har brug for at vurdere risikoen. Nu skal teamet sammenholde konsekvenserne med sandsynligheden for, at effekten forekommer – dvs. at konsekvensen udløses. Derfor fortsætter vi med at se på trusler og sandsynligheder for, at hændelser forekommer.

|

|

|

|

|

|

Trusselsvurdering

Formålet med trusselsvurderingen er at kortlægge aktuelle og kommende trusler, deres angrebsveje og de grundlæggende sandsynligheder for at truslerne indtræffer. Dernæst skal teamet omsætte truslerne til hændelser, som teamet kan indplacere i en konsekvensskala. Denne skala fastlægger teamet sammen med ledelsen.

Teamet kan eventuelt tage udgangspunkt i et standard trusselskatalog, som findes på internettet. Ud fra dette katalog og ud fra den viden teamet har om de kritiske aktiver og eventuelt svagheder, vælger teamet trusler med middel eller høj grundlæggende sandsynlighed. Ud fra tidligere erfaringer og evt. viden om fysiske eller logiske forhold, kan teamet eventuelt supplere med trusler med mindre sandsynlighed, men stor effekt.

Teamet skal vurdere truslerne struktureret, så teamet sikrer sig, at det eksplicit tager stilling til et komplet sæt af trusler inden for følgende kategorier:

• Personrelaterede trusler: eksterne/interne personer; med forsæt/hændeligt; via netværk/ved fysisk tilstedeværelse.

• Systemmæssige trusler – relateret til teknologi.

• Trusler uden for organisationens kontrol – bl.a. forsyninger og naturgivne forhold.

Det er vigtigt, at teamet husker alle relevante trusler. Man kan anvende en skala til at rubricere hyppigheden af forekomsterne.

Man ser indledningsvist på sandsynligheden for hver enkelt trussel, idet man ser bort fra, hvad man har gjort for at forhindre eller afbøde hændelsen. Disse sandsynligheder betegnes "initiale sandsynligheder" – det vil sige sandsynligheder før man har implementeret sikringsforanstaltninger. Disse er nødvendige for at kunne danne sig et indtryk af effekten af de sikringsforanstaltninger, som organisationen allerede har indført.

For hver trussel vurderer teamet herefter, hvor relevant truslen er i forhold til effektområderne. Dette sker først og fremmest med udgangspunkt i de kritiske aktiver og teamet bør være særligt opmærksomhed på aktiver, som skaber mange afhængigheder (typisk infrastrukturaktiver eller nøglemedarbejdere). Teamet kan vurdere med udgangspunkt i disse spørgsmål:

• Hvilket effektområde er i spil?

• Hvordan rammer truslen aktivet? Via netværket, fysisk?

• Hvor og hvem kommer truslen fra? Indefra, udefra?

• Hvad har motivet været? Forsæt, uagtsomhed, hændeligt?

Ved at kombinere de elementer, der indgår i spørgsmålene på forskellige måder for hver trussel, får teamet yderligere input til at definere konkrete hændelsesforløb.

De konkrete hændelser skal relatere sig til de identificerede kritiske aktiver og de skal gerne beskrive effekt og omfang af en hændelse i forhold til organisationens forretningsmæssige opgaver. Ved at diskutere konkrete hændelsesforløb bliver det lettere for teamet at vurdere sandsynlighed og konsekvens af hændelserne – der er f.eks. stor forskel på, om et angreb rammer lokalt eller bredt i organisationen. Der er også forskel på, hvordan og af hvem truslen er blevet aktualiseret. Og der er forskel på sandsynligheden for de forskellige scenarier. Isoleret set er den trussel, som er i spil, dog den samme.

Teamet må konkret vurdere, om det har brug for at opridse forskellige hændelsesforløb med udgangspunkt i den samme trussel. Beskrivelsen af et hændelsesforløb bør omfatte en beskrivelse af, hvordan det i sidste ende påvirker organisationen, bl.a. muligheden for at opfylde organisationens forretningsmål.

Teamet skal vælge hændelsesforløb, hvis omfang og effekt ligger over beskyttelseskravet for aktivet, hvis teamet kender dette.

Hvis interviewene af konsekvenser har afdækket særlige effektområder, som kræver særlig opmærksomhed, anbefaler vi at teamet starter med trusler, som påvirker disse effektområder.

Det er væsentligt, at teamet inddrager de relevante personkredse/nøglepersoner til at vurdere truslerne (og konsekvenserne ved hændelser). Inddragelse er afgørende for accepten i organisationen af især de administrative sikringsforanstaltninger. Gennem inddragelse opnår organisationen en fælles holdning til/oplevelse af trusselsbilledet.

En trusselsvurdering er særdeles vigtig: Det er hændelserne, som senere gør det muligt for teamet at tegne et retvisende risikobillede – ikke truslerne isoleret set. Det er tidskrævende fuldstændigt at afdække alle relevante hændelsesforløb. Det bør dog være muligt at skære opgaven fornuftigt til ud fra den viden, teamet har opnået gennem den indledende indsamling af informationer og konsekvensvurderingen. Desuden er opgaven iterativ: Det er tilladt at vende tilbage, hvis man opdager væsentlige "huller" efterfølgende.

|

|

|

Sårbarhedsvurdering

Sårbarhedsvurderingen skal give et overblik over, hvor godt organisationen er beskyttet over for hændelser gennem de sikringsforanstaltninger, som organisationen allerede har. Det vil sige sandsynligheden for, at en hændelse indtræffer med de nuværende sikringsforanstaltninger – såkaldte restsandsynligheder. Inden teamet kan vurdere restsandsynligheder, er det nødvendigt at se nærmere på hvilke sikringsforanstaltninger, som aktuelt er på plads i organisationen – den såkaldte sårbarhedsvurdering.

Teamet gennemfører sårbarhedsvurderingen som en struktureret gennemgang af de etablerede sikringsforanstaltninger på et ret detaljeret niveau. Sikringsforanstaltningerne kan opdeles i følgende kategorier:

• Forebygger/forhindrer

• Begrænser/forsinker

• Opdager

• Afhjælper

• Organisationens forsikringer

Det er vigtigt at understrege, at kun implementerede sikringsforanstaltninger er relevante. Foranstaltninger, som er på tegnebrættet, giver ikke nogen beskyttelse (planlagte foranstaltninger er dog relevante, når teamet skal rapportere til ledelsen).

En gap–analyse kan være et nyttigt værktøj i processen med sikringsforanstaltninger, idet den vil pege på, hvor organisationen umiddelbart skal sætte ind for at leve op til egne ønskede mål. Endvidere giver analysen grundlag for at vurdere sårbarheden.

Koordinatoren eller andre i teamet har sjældent det nødvendige overblik over alle etablerede fysiske, administrative og tekniske sikringsforanstaltninger. Teamet kan således ikke selv gennemføre gap–analysen. Det kan derfor være nødvendigt at alliere sig med en person, som har det nødvendige kendskab til organisationen og dens arbejdsgange. Det kan evt. være en erfaren leder. Fag–chefen vil i nogle tilfælde også have den nødvendige viden. Hvis der ikke findes en sådan person i organisationen, er det nødvendigt at samle informationen på nogenlunde samme måde som under konsekvensvurderingsfasen – dvs. gennem interview eller workshop.

Når teamet har gennemført gap–analysen, skal teamet revurdere hændelsesoversigten på denne baggrund: Teamet påfører restsandsynligheder for alle hændelser – altså sandsynligheder for at hændelserne indtræffer set i lyset af de etablerede sikringsforanstaltninger. Dette er (også) en sagkyndig vurdering, hvor teamet også skal have bistand.

Rapport til ledelsen: Beskrivelse af risikobilledet.

Vi er nu nået frem til det, som vi skal bruge alle bestræbelserne til: et samlet risikobillede, som danner grundlag for rapport til ledelsen.

Beskrivelsen af risikobilledet består i, at man søger at vurdere, hvordan de etablerede og eventuelt manglende sikringsforanstaltninger påvirker sandsynlighederne for, at konkrete hændelser/trusler kan udløse en ikke acceptabel konsekvens.

Sidste fase i risikovurderingen er således at fremstille den ledelsesinformation, som skal danne grundlag for, at ledelsen kan beslutte strategi og handlingsplaner. For at kunne rapportere og drøfte risikobilledet med ledelsen, er det en god ide at fremstille resultaterne grafisk. Dette kan gøres på forskellige måder, men hyppigt anvendes skemaer med farvelagte felter.

Som udgangspunkt tager man de kritiske aktiver, som var resultatet af konsekvensvurderingen. For hvert af disse aktiver vælger man de hændelser, der har størst initial sandsynlighed, og som vel at mærke har en virkningsgrad på det pågældende kritiske aktiv.

Herefter identificerer man de foranstaltninger, som begrænser en eventuel effekt af hændelsen. Til sidst estimerer man foranstaltningernes samlede virkning – det vil sige, hvor meget påvirker de etablerede foranstaltninger sandsynligheden eller konsekvensen. Dette er ikke en triviel øvelse, idet der vil være synergieffekter mellem de enkelte sikringsforanstaltninger. Den endelige vurdering af sandsynlighed for og konsekvens af hændelserne kan man plotte ind i et skema. Herved synliggør man effekten af sikringsforanstaltningerne.

Når man er igennem hele processen for de udvalgte kritiske aktiver, har man tegnet et aktuelt risikobillede for disse og organisationens eksponering er blevet synliggjort. Sidste trin i en risikovurdering er at fremlægge og drøfte risikobilledet med organisationens ledelse.

Ledelsen beslutter strategi og handlingsplaner

Sammen med ledelsen drøfter teamet nu, hvilke konsekvenser en risikoanalyse skal have. Ledelsen tager stilling til, hvilket risikoniveau, som ud fra en helhedsbetragtning, er acceptabelt for organisationen og hvilket indhold en strategi og handlingsplan skal have for at nedbringe risici til niveau, der er acceptabelt for organisationen.

Der vil normalt være et antal trusler, hvor teamets vurdering af risikoniveauet ligger på "Høj" eller derover. Trusler inden for risikoniveauområderne "Kritisk" og "Ekstrem" vil man typisk skulle gøre noget ved umiddelbart.

For hver af de kritiske hændelser anbefaler vi at udarbejde en handlingsplan for at nedbringe de konkrete risici. En handlingsplan bør indeholde:

• Et katalog af sikringsforanstaltninger, som kan minimere sandsynligheden for, at hændelsen indtræffer eller minimere den konsekvens, den vil have, hvis den indtræffer.

• Et økonomisk overslag over, hvad de foreslåede foranstaltninger koster.

• En tidsplan/projektplan for at indfører sikringsforanstaltningerne.

Man kan evt. rangordne sikringsforanstaltningerne efter deres økonomiske vægt, dele dem op efter type (organisatoriske, fysiske eller tekniske), og/eller fremhæve sikringsforanstaltninger, som allerede er planlagt.

Man kan nedbringe risici ved at reducere enten konsekvensen af hændelser, eller sandsynligheden for at de indtræffer. Hvis man ønsker at nedbringe restsandsynligheden, skal man indføre supplerende sikringsforanstaltninger. Omkostninger til at etablere og drive oplagte supplerende foranstaltninger, bør teamet give et overslag over.

En strategi kan indebære, at organisationen helt må opgive planlagte forretningsmæssige tiltag, eller udskyde dem indtil andre planer eller ændringer er gennemført i organisationen. For igangværende aktiviteter kan strategien indebære, at man må disponere om, for at man overhovedet kan nedbringe risici til et acceptabelt niveau. I processen kan det vise sig uøkonomisk at satse på forebyggende foranstaltninger for alle processer, og man er så henvist til at anvende foranstaltninger, der opdager eller afhjælper risici. Hvis man da ikke vælger at leve med de tilbageværende risici.

Det er den forretningsmæssige ledelses ansvar at kende risikobilledet og tage de nødvendige beslutninger for at nedbringe eller acceptere risiko. Det er vigtigt at dokumentere den afsluttende ledelsesbehandling af risikovurderingen. Dokumentationen kan særligt få betydning over for eksempelvis revisionen eller bestyrelsen for at dokumentere at ledelsen har behandlet den pågældende risikoanalyse.

|

|

|

|

Link til risikovurdering.

|

Risknon vil på en overskuelig måde føre brugeren gennem risikoanalysens 7 faser. Resultatet vil være en række handlingsplaner, som vil imødegå de identificerede risici.

Risknon vil på en overskuelig måde føre brugeren gennem risikoanalysens 7 faser. Resultatet vil være en række handlingsplaner, som vil imødegå de identificerede risici.

Risknon vil på en overskuelig måde føre brugeren gennem risikoanalysens 7 faser. Resultatet vil være en række handlingsplaner, som vil imødegå de identificerede risici.

Risknon vil på en overskuelig måde føre brugeren gennem risikoanalysens 7 faser. Resultatet vil være en række handlingsplaner, som vil imødegå de identificerede risici.